Дебаты DevOps vs DevSecOps в последнее время набирают все больший оборот в ИТ-кругах. Однако эти два понятия не являются конкурентами, а скорее дополняют друг друга. Важно понимать разницу между DevOps и DevSecOps, чтобы выбрать правильную модель для вашей среды разработки программного обеспечения. Этот блог посвящен DevOps и DevSecOps в надежде помочь вам принять обоснованное решение.

Что такое DevOps?

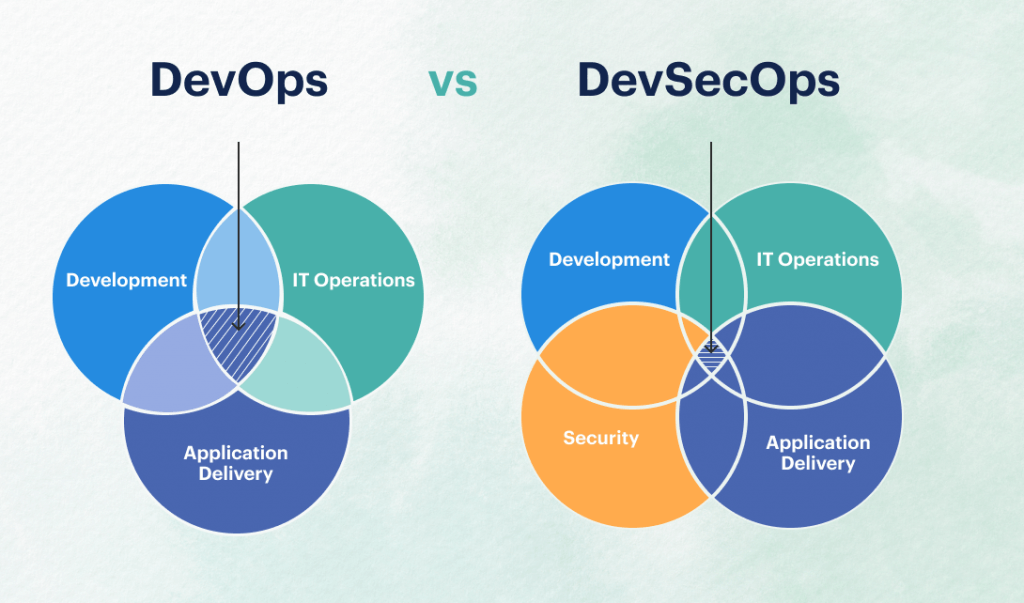

DevOps — это методология, объединяющая группы разработки и эксплуатации для беспрепятственной координации и разработки программных приложений, чтобы каждый участник разделял ответственность за продукт на протяжении всего его жизненного цикла. Он объединяет людей, процессы и инструменты, чтобы они работали как единое целое, автоматизируя циклы выпуска, быстро реагируя на потребности клиентов и предоставляя качественное программное обеспечение быстрее и эффективнее.

Что такое DevSecOps?

DevSecOps в основном берет модель DevOps и обертывает ее уровнем безопасности. Проще говоря, DevSecOps знакомит специалистов по безопасности на ранних этапах цикла разработки программного обеспечения, а также в процессах непрерывной целостности (CI) и непрерывной доставки (CD), так что безопасность также является общей ответственностью каждого участника на протяжении всего жизненного цикла продукта, что позволяет командам DevOps быстрее предоставлять безопасные приложения.

Когда разработчики пишут код, заботясь о безопасности с первого дня, легче исправлять ошибки и защищать приложение, устраняя разрозненность между разными командами. В конце концов, речь идет не о DevOps и DevSecOps, а о том, как оба подхода могут дополнять друг друга.

DevSecOps — это одна из тенденций DevOps, которая изменит бизнес сейчас и в будущем; полный блог об этом читайте здесь.

Сдвиг влево безопасности

Безопасность сдвига влево — это ключевой аспект каждого разговора DevOps против DevSecOps или DevSecOps против DevOps. Безопасность сдвига влево фокусируется на том, где следует внедрять лучшие практики безопасности в конвейере CI/CD, а также когда и как их применять. Как следует из названия, этот подход предполагает перемещение мер безопасности, таких как тестирование, оценка качества и производительности, в левую/начальную фазу конвейера разработки программного обеспечения.

Это означает раннее и частое включение проверок безопасности в жизненный цикл разработки программного обеспечения, а не их реализацию на последнем этапе разработки приложения.

DevSecOps устраняет существенные узкие места, связанные с проблемами безопасности, поскольку разработчики могут выявлять и исправлять ошибки на ранней стадии, чтобы повысить качество программного обеспечения и оптимизировать весь процесс SDLC. В то время как команды безопасности понимают, как работает культура автоматизации и с какой скоростью, разработчики оснащены инструментами автоматизации безопасности и передовыми методами, что приводит к безопасному конечному продукту.

Безопасность, управление и контроль включены в цикл разработки при сохранении той же скорости развертывания, поэтому безопасность становится возможностью для бизнеса, а не ограничением.

DevOps против DevSecOps: в чем разница?

Что касается DevOps и DecSecOps, на первый взгляд оба подхода могут выглядеть очень похожими. Однако есть важные отличия, требующие вашего внимания. DevOps — это интеграция команд разработки и эксплуатации на протяжении всего жизненного цикла разработки продукта и совместное использование стандартных инструментов и показателей KPI.

Задача инженера DevOps — эффективно внедрить изменения в приложение, не влияя на взаимодействие с пользователем. DevSecOps — это расширение DevOps, которое возникло, когда команды разработчиков поняли, что безопасность не является приоритетом, а проблемы не решаются должным образом в текущей модели.

Таким образом, безопасность была введена прямо на этапе сборки цикла CI/CD, так что теперь инженеры DevOps могут развертывать продукты с учетом безопасности и удобства пользователей. Речь идет не о DevSecOps и DevOps, а об адаптации модели DevOps с точки зрения безопасности.

Автоматизация безопасности

Автоматизация безопасности — еще один ключевой аспект обсуждения DevOps и DevSecOps. Автоматизация безопасности включает в себя автоматизированные системы для расследования, обнаружения и устранения киберугроз без вмешательства человека. От обнаружения киберугроз и их сортировки до определения соответствующего плана исправления и выполнения задач по смягчению последствий автоматизация безопасности позволяет организациям повысить общую эффективность безопасности с сокращением накладных расходов.

Автоматизация безопасности быстрее выявляет угрозы, устраняет ручную и подверженную ошибкам сортировку, фильтрацию и визуализацию задач и экономит ваше время на повторяющихся задачах, позволяя легко анализировать и обмениваться данными с помощью интуитивно понятных информационных панелей и инструментов отчетности. Сокращение показателей MTTD и MTTR и повышение рентабельности инвестиций позволяют организациям обеспечить надежную защиту всей инфраструктуры.

Безопасность инфраструктуры как кода (IaC)

Безопасность IaC важна при рассмотрении битвы DevSecOps против DevOps. Традиционно задачи облачной безопасности в среде IaC выполнялись после подготовки инфраструктуры. Безопасность IaC выводит этот подход на новый уровень, решая проблемы с облачной конфигурацией до предоставления ресурсов, тем самым устраняя новые проблемы, возникающие при ручной настройке.

Сканируя шаблоны, модули, файлы и соответствующие переменные облака, приложения и инфраструктуры на наличие сотен политик и известных уязвимостей, IaC Security выявляет проблемы безопасности и неправильные настройки. Затем мониторинг безопасности развернутых ресурсов переносится на уровень IaC. Автоматизация безопасности позволяет организациям быстро получить полный охват средств контроля соответствия и лучших практик.

Checkov и Open Policy Agent от Bridgecrew — это два инструмента с открытым исходным кодом, которые помогают сканировать файлы IaC на соответствие известным политикам.

Безопасность CI/CD

Защита конвейера CI/CD на каждом этапе во всех задействованных инструментах и средах имеет решающее значение, поскольку все процессы DevOps построены на этой основе. Безопасность CI/CD решает эту проблему, снижая риски безопасности на всех этапах конвейера. Небезопасный код (в основном импортированный из сторонних источников), несанкционированный доступ к репозиториям кода, небезопасное управление секретами и нарушения среды разработки/тестирования — вот некоторые из критических угроз безопасности CI/CD, которые необходимо устранить.

Это требует многоаспектного подхода, поскольку для решения проблем на разных уровнях программного стека требуются разные инструменты и платформы. Например, статическое тестирование программных приложений (SAST) и анализ исходного кода (SCA) работают на этапе сборки, сканируя код на наличие уязвимостей и неправильной конфигурации, а Amazon KMS и Hashicorp Vault помогают управлять контролем доступа и управлением секретами. Понимание разницы между DevOps и DevSecOps является ключом к внедрению правильных инструментов и процессов.

Цикл DevSecOps

Поиск угроз и реагирование на инциденты безопасности Автоматизация поиска угроз приводит к более быстрому обнаружению и устранению угроз без вмешательства человека, что избавляет компанию от общих затрат на взлом. Точно так же восстановление всей экосистемы, включающей несколько приложений, платформ и фреймворков, требует много времени и средств. Автоматизация реагирования на инциденты безопасности помогает быстро и одновременно реагировать на инциденты.

Инструменты DevSecOps

Тесная интеграция безопасности в конвейер CI/CD и автоматизация процессов делает инструменты тестирования безопасности приложений очень важными в среде DevOps и DevSecOps. Хотя эти инструменты выявляют ошибки на ранних стадиях и снижают риски в рабочих процессах CI/CD, они также помогают специалистам по безопасности автоматизировать задачи мониторинга и управления и повысить общую безопасность инфраструктуры.

Вот список наиболее важных инструментов тестирования безопасности приложений:

Статическое тестирование безопасности приложений (SAST)

SAST — это метод тестирования белого ящика. Инструменты SAST сканируют код приложения, такой как байтовый код, исходный код и двоичный код, на наличие уязвимостей и потенциальных проблем безопасности и назначают уровень уязвимости безопасности для определения приоритетности исправления. Как следует из названия, инструменты SAST сканируют статические или неработающие файлы для выявления таких проблем, как SQL-инъекции, межсайтовые сценарии и сценарии переполнения буфера.

Следуя принципу безопасности сдвига влево, инструменты SAST работают на этапе сборки конвейера CI/CD, защищая приложения на ранних стадиях SDLC. Наиболее существенным ограничением этих инструментов является то, что они анализируют только код в состоянии покоя и не могут сканировать код в промежуточной или производственной среде.

SAST обычно используется для проприетарного кода. Mend, SonarQube, Veracode, Checkmarx и AppScan — вот несколько ярких примеров инструментов SAST.

Динамическое тестирование безопасности приложений (DAST)

DAST относится к категории тестирования черного ящика. Как следует из названия, инструменты DAST используются для проверки запущенных приложений. Инструмент DAST предоставляет вредоносные входные данные для работающего приложения и проверяет наличие уязвимостей, таких как межсайтовые сценарии, инъекции SQL, инъекции ОС, безопасность файлов cookie, заголовки безопасности и политики безопасности контента.

DAST не зависит от языка, поскольку работает с запущенными приложениями. По той же причине им также не нужен доступ к исходному коду. Кроме того, они тестируют интерфейсы HTML и HTTP веб-приложений. Инструменты DAST автоматически выполняют сканирование безопасности в тестовой и производственной средах и могут легко интегрироваться с конвейером CI/CD.

Acunetix, Netsparker, OWASP Zap, Astra Pentest и AppScan — вот несколько примечательных инструментов DAST, доступных на рынке.

Анализ состава безопасности (SCA)

Анализ состава безопасности — это подход к тестированию безопасности, который сканирует и выявляет уязвимости в системе безопасности, проблемные лицензии OSS и многое другое в коде программного приложения с открытым исходным кодом. Инструменты SCA также предоставляют оценку серьезности, рекомендации по исправлению и подробный отчет, чтобы помочь пользователям легко снизить риски.

С помощью проверок происхождения и качества кода SCA помогает выявлять и обновлять плохо поддерживаемое программное обеспечение. В то время как SAST имеет дело с проприетарным кодом, SCA используется для кода с открытым исходным кодом.

Snyk, Veracode, Mend, Black Duck и Sonatype Nexus Platform — несколько ярких примеров инструментов SCA.

Инструменты DevSecOps и рабочий процесс

Методология OWASP Top 10

OWASP означает открытый проект безопасности веб-приложений. По сути, это некоммерческий фонд, работающий по модели открытого сообщества для повышения безопасности программного обеспечения. Он также предлагает пользователям бесплатную информацию о безопасности. Таким образом, любой может присоединиться к сообществу и внести свой вклад в проекты, связанные с OWASP.

OWASP Top 10 — это программа, которая предлагает 10 наиболее распространенных уязвимостей безопасности, а также рекомендации по устранению, основанные на консенсусе участников сообщества, которые также являются экспертами по безопасности и обладают обширными знаниями и опытом в этой области. Основываясь на частоте угроз безопасности, серьезности и величине воздействия, программа Top 10 ранжирует уязвимости.

С 2003 года программа Top 10 обновляет список каждые 2-3 года, учитывая меняющиеся тенденции на рынке AppSec. Аудиторские агентства рассматривают внедрение Top 10 в CI/CD или SDLC как соблюдение требований безопасности и лучших практик.

Вот 10 основных рисков и практик, которые каждый инженер и разработчик DevOps должен учитывать при рассмотрении DevOps и DevSecOps:

OWASP с DevSecOps

Рекомендации OWASP DevSecOps помогают организациям любого размера создать безопасный конвейер CI/CD, внедрив 10 лучших мер безопасности с подходом безопасности сдвига влево.

Ниже приведены шаги по реализации рекомендаций OWASP DevSecOps в базовом конвейере CI/CD в соответствии с 10 основными элементами управления безопасностью.

- Сканирование репозитория Git

- Статическое тестирование безопасности приложений (SAST)

- Анализ состава программного обеспечения (SCA)

- Интерактивное тестирование безопасности приложений (IAST)

- Динамическое тестирование безопасности приложений (DAST)

- Сканирование инфраструктуры как кода (IaC)

- Сканирование инфраструктуры

- Проверка соответствия

Эти шаги можно настроить в соответствии с организационными требованиями. Внедряя 10 основных элементов управления безопасностью, организации могут сократить количество операционных сбоев и ошибок в системах, одновременно защищая приложения от кибератак. В дополнение к более надежному шифрованию и более безопасным конечным продуктам организации могут повысить свою подлинность и имидж как компании, соответствующие требованиям безопасности.

DevOps против DevSecOps: куда двигаться дальше?

Обсуждение DevOps и DevSecOps на этом не заканчивается. Есть и другие области, над которыми стоит задуматься:

Оценка уязвимости

Оценка уязвимости заключается в анализе потенциальных уязвимостей и рисков системы для определения подверженности системы угрозам и уровней серьезности, а также предлагает рекомендации по исправлению. От фишинга и слабости паролей до SQL-инъекций и ошибочных механизмов аутентификации — оценки уязвимостей оценивают приложения и системы в отношении широкого спектра атак угроз.

Различные типы оценок уязвимости:

Оценка сборки: анализ сборок программных приложений на предмет проблем с безопасностью и производительностью.

Оценка базы данных: анализ уязвимостей систем баз данных.

Оценка веб-приложения: анализ внешней части приложения с использованием таких методов, как DAST, SAST и SCA.

Оценка мобильных приложений: анализ мобильных приложений на наличие угроз безопасности.

Оценка беспроводной сети: анализ всех точек беспроводного доступа и их распределения по инфраструктуре для выявления архитектурных, экологических и конфигурационных переменных, которые негативно влияют на безопасность беспроводной установки.

Оценка конфигурации: анализ конфигурации сети и систем в инфраструктуре.

Проверка на проницаемость: Это подход к обеспечению безопасности, который имитирует кибератаку на систему или сеть для выявления уязвимостей и оценки уровня безопасности системы. Этот подход, также известный как Pen Testing, оценивает интерфейсные службы, внутренние службы и API-интерфейсы приложений и систем. На основе отчетов администраторы безопасности могут исправить известные уязвимости и усилить политики и протоколы брандмауэра веб-приложений (WAF).

Соответствие требованиям безопасности

Соответствие требованиям безопасности — это мониторинг, оценка и оценка безопасности сети и систем для обеспечения соответствия нормативным политикам и отраслевым стандартам безопасности. Несоблюдение этого требования может привести к дорогостоящим утечкам данных, что влечет за собой судебные иски, санкции и штрафы.

Вот несколько важных требований соответствия для организаций независимо от реализации DevOps и DevSecOps:

Соответствие PCI: Соответствие PCI относится к индустрии платежных карт. Организации, которые обрабатывают или хранят информацию о платежных картах, должны придерживаться операционных и технических стандартов для защиты критически важных данных держателей платежных карт в соответствии с набором рекомендаций по безопасности, разработанных Советом по стандартам безопасности PCI (PCI SSC).

Соответствие HIPAA: Соответствие HIPAA относится к отрасли здравоохранения. Организации, занимающиеся здравоохранением, должны соблюдать Федеральный закон о переносимости и подотчетности медицинского страхования от 1996 г. для защиты конфиденциальных данных, связанных со здоровьем пациентов.

Соответствие HITRUST: HITRUST относится к Альянсу доверия к медицинской информации, основанному в 2007 году. Это сертифицируемая структура безопасности, которая предоставляет набор рекомендаций/элементов управления для демонстрации соответствия HIPAA в организации. Важно отметить, что HITRUST и HIPAA — это не одно и то же. В то время как HIPAA является законом, HITRUST представляет собой структуру, основанную на требованиях законодательства HIPAA.

Соответствие SOC2: SOC2 — это процедура аудита, которая определяет критерии для безопасного управления данными клиентов на основе пяти принципов доверия, а именно безопасности, конфиденциальности, конфиденциальности, доступности и целостности процесса. Он разработан Американским институтом CPA.

Заключение

DevOps и DevSecOps выглядят одинаково с точки зрения автоматизации, активного мониторинга и культуры совместной работы, но имеют важные различия. Когда дело доходит до DevOps и DevSecOps, команды DevOps сосредотачиваются на частоте развертывания и производительности приложений, а команды DevSecOps заботятся о безопасности приложений на протяжении всего жизненного цикла продукта. Организации, которые понимают разницу между этими двумя подходами, могут внести необходимые изменения в свои процессы, чтобы оптимизировать скорость, гибкость и безопасность, повышая при этом общую эффективность конвейера доставки.